سلام دوستان؛ اخیراً گزارشهای متعددی در مورد حملات خشونتآمیز به وبسایتهای وردپرسی منتشر شد که بهعنوان شدیدترین حملاتی که تاکنون صورت گرفته ثبتشده است. در این گزارشها ذکرشده که یک باتنت در پشت پرده تمام این حملات بوده است. با بررسی چندین آدرس آیپی جداشده از باتنت و سپس مقایسه آنها با آیپیهایی که از وبسایتهای پاکسازی شده بهدست آمده بود و بررسی و تحلیل عملکرد مهاجمان نتایج بسیار جالبی کشف شد. توجه: متن زیر یک گزارش بسیار فنی است تا با نحوه عملکرد هکرهای مخرب آشنا شویم و نسبت به اهمیت افزایش امنیت در وردپرس خود آگاهانهتر اقدام کنیم. پس از پایان گزارش فهرستی از نکات لازم برای افزایش امنیت در وردپرس و جلوگیری از حملات احتمالی تهیهشده است.

افزایش امنیت در وردپرس

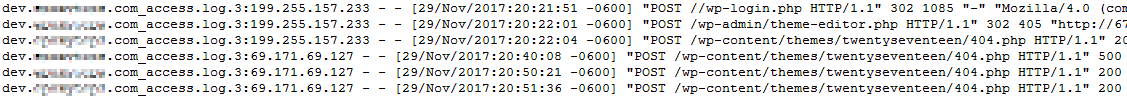

بیشترین تحقیقات بر روی وبسایتهای پاکسازیشده صورت گرفت. شروع این تحقیقات زمانی بود که یک شرکت میزبان شکایتی مبنی بر حملات گسترده و چندین ورود ناموفق را گزارش داد، این سرور گزارشهایی مربوط به تلاش برای ورود به وردپرس از سوی مهاجمان به همراه لیست سیاهی از آیپیهای مهاجم ارائه کرد که تنها بیش از 100 هزار حمله در یک روز انجامشده بود.

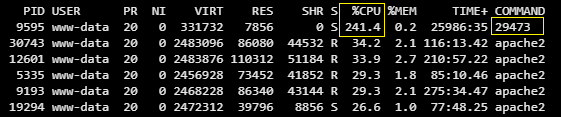

منابع سرور صرف پردازشهای طولانیمدت Apache شده بودند و یک پروسه مشکوک به نام “29473” درصد بالایی از منابع بهخصوص cpu را به خود مشغول کرده بود. به دلیل مشغول بودن بیشازحد منابع، این پروسه مورد تجزیهوتحلیل قرار گرفت.

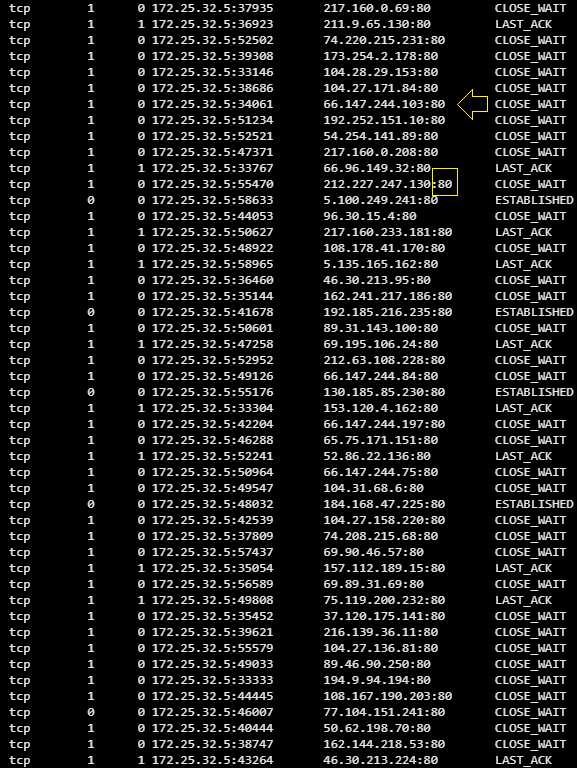

همچنین هزاران اتصال از سرور به پورت 80 سرورهای دیگر مشاهده شد که در تصویر زیر بخشی از این اتصالها را میبینید:

بهعبارتدیگر، کاربران سرور به هزاران وب سرور دیگر وصل شده بودند (آیپی آدرس کاربران با 172 شروعشده). همچنین مشخص شد که پروسه “29473” دارای اتصالات باز به دو آیپی آدرس بود:

- آیپیآدرس اول کانادایی و متعلق به OVH بود (محاسبات ابری مستقر در فرانسه) که هیچ نام دامنه و اطلاعاتی راجع به آن وجود نداشت. بعد از اسکن آیپیآدرس، دو پورت باز شناسایی شد: یکی در حال اجرای SSH و دیگری پورت 9090 که ظاهراً با یک سرور IRC در ارتباط بود.

- آیپی آدرس دوم متعلق به شبکهای با نام “Makonix SIA” در لتونی بود. اسکن شبکهای چندین پورت باز را پیدا کرد. یکی سرور SSH بود و بقیه به نظر میرسید که سرورهای وب هستند. در این مرحله مشخص شد که جریان گستردهای از فعالیتهای مهاجم بر روی این سرور صورت میگیرد. اتصال به سایر وب سرورها نیز حملات brute force علیه وردپرس هستند. در این زمان گزارشی مبنیبر شروع حملات عظیم به وبسایتها منتشر شد تا سایرین به فکر افزایش امنیت در وردپرس و جلوگیری از حملات احتمالی باشند.

فرماندهی و کنترل

با استفاده از tcpdump ترافیک شبکه بررسی و کنترل شد درحالیکه تحقیقات بر روی فایلها و حافظههای مربوط به فرآیندهای در حال اجرا تقریباً تکمیلشده بود. بخشی از این ترافیک بهطور کامل ضبط شد و ازآنجاییکه ترافیک IRC رمزگذاری نشده است، با بررسی آن، عملکرد مهاجمان تا حدی مشخص شد. بر اساس ترافیک و تجزیهوتحلیل برخی از نمونههای بازیابی شده، این نتیجه مشخص شد که این بدافزار نوعی Tsunami یا Kaiten است.

سرورها

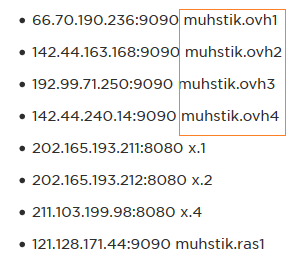

هشت سرویسدهنده C & C شناسایی شد، همه آنها سرویسدهی IRC را از طریق پورت 8080 یا 9090 انجام میدادند. هرکدام از سرورها نامی داشتند که از یک الگوی خاصی تبعیت میکرد، بهعنوان مثال چهار سرور ابتدای لیست در OVH میزبانی میشوند و نام آنها از muhstik.ovh1 تا muhstik.ovh4 بهصورت شمارشی متغیر بود.

پروتکل

پروتکل فرمان نسبتاً ساده است. این بدافزار به سرور IRC میپیوندد و نام کاربری آن را بر اساس اطلاعات بهدستآمده از سرور تنظیم میکند. در زیر تصویری را مشاهده میکنید که ترافیک سرورهای هک شده را به رنگ قرمز و ترافیک سرورهای C & C را به رنگ آبی نمایش می دهد. همانطور که مشاهده میکنید نامها در هر سطر شامل عبارت “x86” و نام میزبان است (که بهصورت محو و بلور ویرایش شده). بدافزار دستورالعملها را از طریق پیامهای خصوصی از طرف رباتها و کاربران دریافت میکرد.

به نظر میرسد سرور در مورد اتصالات محتاط نیست و تنها احراز هویتی که نیاز داشت داشتن فرمت مناسب هنگام پیوستن و تنظیم نام، پاسخ به پیامها و غیره است.

دستورات

اکثر دستوراتی که از سوی مهاجم ارسال میشدند یک اسکریپت را از یک سرور دانلود و سپس آن را بهصورت مخفیانه اجرا میکردند. مشخص شد که این دستورات بهصورت فواصل منظمی ارسال میشوند و از طریق روشهای مختلف دانلود اسکریپت (wget و curl و…) صورت میگیرد.

ابتدا اینگونه تصور میشد که تمام این دستورات فقط بهصورت خودکار ارسال میشوند، احتمالاً برای اطمینان از اینکه اسکریپتهای مخرب در صورت بروز هرگونه مشکل دوباره راهاندازی شوند. تا وقتیکه چندین دستور برای جمعآوری اطلاعات سرور مشاهده شد (مانند بررسیهای خودکار وضعیت سرور) و بعداز آن فعالیتهای دستی از سوی مهاجم مشاهده شد. در یکلحظه، مهاجم دستور “iptime” را ارسال کرد و سریعاً دستور صحیح یعنی uptime”” را ارسال کرد به خاطر این اشتباه، مشخص شد که برخی دستورات بهصورت دستی ارسال میشوند!

پس از آن، تحقیقات و بررسیهای بعدی بر روی دستورات ارسالی انجام شد.

عملکرد و مقاومت بدافزار

مشخص شد که این بدافزار یک rootkit نیست – چون یک حالت پایدار و تکثیر یافته داشت و بهطور مداوم یک کپی با نامی دیگر از خود ایجاد میکرد، احتمالاً این نام را بهصورت تصادفی از فایلهای سرور انتخاب میکند. بهعنوانمثال، اولین بار بدافزار را با نام “29473” پیدا شد اما محققان ذکر کردند که به نسخه مشابه آن با نام “python” و چندین نام دیگر نیز برخورد کردند.

انواع مختلفی از بدافزارها کشف شد. اکثر آنها طوری طراحیشدهاند که پس از راهاندازی، فایل خود را از روی دیسک حذف میکنند. بهاینترتیب، نرمافزار آنتیویروس قادر به شناسایی آنها نیست (مگر آنکه برنامهها را در حافظه نیز اسکن کند). بههمین دلیل همیشه گفته میشود که علاوه بر نصب آنتیویروس یا برنامههای مناسب، همیشه باید به فکر افزایش امنیت در وردپرس باشید.

قابلذکر است که این بدافزار برای بقای خود تکثیر کرده و همچنین برخی از پورتها را نیز شنود میکند.

حملات Brute Force

البته، نرمافزارهای مخرب نیز مسئول حملات خشونتآمیز هستند. براساس مشاهدات، حملات اخیر با سوءاستفاده از رمزهای عبور ضعیف و رایج صورت گرفته بود. دقت کنید رمزهایی که براساس نام دامنه و محتویات سایت در نظر گرفته میشوند نیز موردحمله قرار میگیرند. بهعنوانمثال، اصولاً نامهای کاربری مانند “admin” و کلمه عبورهای ضعیفی مانند “123456” را امتحان میکنند البته گاهی حمله بهقدری قدرتمند و سازماندهیشده است که احتمال هک شدن سایتهایی با کلمات قویتر نیز وجود دارد پس تنها قوی بودن نام کاربری و رمزعبور تضمینی بر هک نشدن وبسایت نیست و همیشه باید به افزایش امنیت در وردپرس خود توجه داشته باشید.

درصورتیکه موارد امنیتی و اقدامات لازم برای افزایش سطح ایمنی وبسایت رعایت شود میتوان از این نوع حملات جلوگیری کرد. بهعنوانمثال افزونههای امنیتی تزریق اطلاعات توسط هکر و یا تلاش برای ورود به وبسایت را به شما هشدار میدهند.

برخی از بررسیهای انجامشده بر روی بدافزار مشخص کرد که مهاجم از نرمافزاری به نام XMRig استفاده و آن را پیکربندی کرده که مربوط مونرو است (نوعی ارز دیجیتال). آدرس و مشخصه دقیقی درمورد این نرمافزار وجود نداشت تا اینکه مهاجم یک آدرس مخصوص را بهصورت دستی وارد کرد که مربوط به آدرس یک کیف پول بود. تاریخچه و پرداختهای این موردبررسی شد و سپس مشخص شد که قبل از این حملات ارزش مونرو کاهشیافته بود و تمام این عملیات تهاجمی به دلایل اقتصادی بوده!

خلاصه گزارش حملات

خلاصه گزارش حملات

بهطور خلاصه، مهاجم به استفاده از نرمافزارهای مخرب مخصوصی اقدام به کنترل سرورهای وردپرس آسیبپذیر از راه دور کرده است. سرورها برای حمله به سایتهای وردپرسی و برای جابهجا کردن مونرو مورداستفاده قرارگرفته بودند. براساس شواهد بهدستآمده مهاجم تاکنون بیش از 100،000 دلار از طریق حمله به دست آورده است.

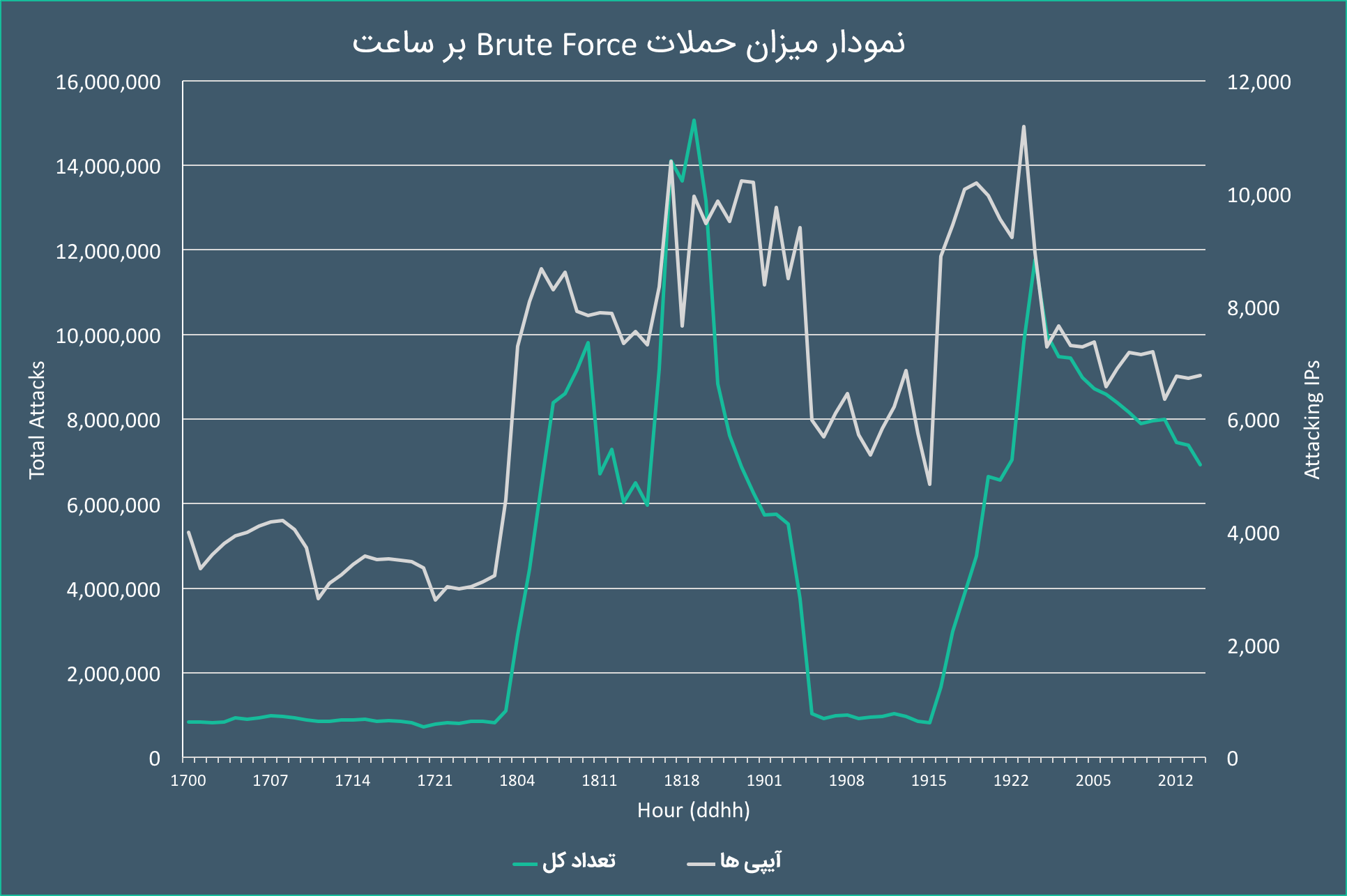

حجم حملات نشان میداد که مهاجم از وبسایتهای ضعیف برای سوءاستفادههای خود کمک میگیرد و تعداد IP های مهاجم به بالاترین سطح ممکن رسیده بود و این نشان میدهد که باتنت مهاجم قادر است حجم وسیعی از منابع را برای رمزگشایی استفاده کند. افزایش امنیت در وردپرس با وجود تهدیدات و هکرهایی که همیشه در دنیای وب وجود دارند ضروری است.

اقدامهای لازم برای افزایش امنیت در وردپرس و جلوگیری از نفوذ مهاجمان به وبسایت

- استفاده از افزونههای امنیتی: برای افزایش امنیت در وردپرس از افزونههای امنیتی و قابلیتهای اسکن وبسایت کمک بگیرید. به کمک اسکن و بررسی سایت از وجود بدافزارها آگاه خواهید شد. مانند افزونه Defender برای اسکن هاست و فایلها، افزونه iThemes Security Pro برای جلوگیری از عملکرد بدافزارها و…

- بررسی منابع سرور: در این گزارش ذکر کردیم که مهاجم از منابع CPU استفاده میکرد. اگر قابلیت بررسی منابع سایت را دارید، بررسی کنید که آیا مصرف CPU در حد نرمال است یا خیر. اگر دسترسی به خط فرمان دارید، میتوانید از htop استفاده کنید تا ببینید میزان استفاده از CPU در کدام فرآیند بیشتر است.

- نظارت بر لیستسیاه: دقتکنید که وبسایت شما قربانی اقدامات مهاجمان نشود.

- پاکسازی سریع وبسایت: اگر وبسایت شما آلودهشده، سایت خود را بلافاصله پاکسازی کنید، زیرا ممکن است سایت شما برای حمله به سایتهای دیگر مجدداً مورد سوءاستفاده قرار بگیرد.

با بررسی مداوم وبسایت و رعایت نکات لازم جهت افزایش امنیت در وردپرس احتمال نفوذ هرگونه مهاجم و سوءاستفادههای احتمالی کاهش خواهد یافت.

پایدار باشید.

فعلی

افزایش امنیت در وردپرس و جلوگیری از حملات احتمالی

نویسنده ژاکت

سایر مقالات نویسنده