DNS که مخفف Domain Name System است نسخه اینترنتی Yellow Pages است. در زمان های گذشته، زمانی که نیاز به یافتن آدرس شغلی داشتید، آن را در صفحات زرد جستجو می کردید. DNS دقیقاً مانند این است، با این تفاوت که در واقع مجبور نیستید چیزی را جستجو کنید. رایانه متصل به اینترنت شما این کار را برای شما انجام می دهد. کامپیوتر شما می داند که چگونه Google یا zhaket.com را پیدا کند. در ادامه کامل تر می گوییم DNS چیست و چگونه کار می کند.

برای برقراری ارتباط دو کامپیوتر در یک شبکه IP، پروتکل حکم می کند که آن ها به آدرس IP نیاز دارند. به یک آدرس IP مانند آدرس خیابان فکر کنید، برای اینکه یک کامپیوتر “مکان دیگری” را پیدا کند، آن ها باید شماره رایانه دیگر را بدانند. از آنجا که بیشتر انسان ها در به خاطر سپردن نام ها نسبت به اعداد بهتر هستند، آن ها به برنامه ای برای رایانه ها برای ترجمه نام به آدرس IP نیاز داشتند.

برنامه ای برای ترجمه نام به اعداد و بالعکس، “DNS” ، یا Domain Name System نامیده می شود، و کامپیوترهایی که دی ان اس را اجرا می کنند، “DNS servers” یا سرور های DNS نامیده می شوند. بدون DNS ، باید آدرس IP سروری را که می خواهیم به آن متصل شویم به خاطر بسپاریم.

DNS چیست؟

اینترنت یک شبکه عظیم کامپیوتری است. به هر دستگاه متصل به اینترنت یک آدرس IP منحصر به فرد اختصاص داده می شود که به رایانه های دیگر کمک می کند آن را شناسایی کنند.

این آدرس IP رشته ای از اعداد با نقطه است مانند شکل روبرو : 192.124.249.166

حالا تصور کنید که برای بازدید از وب سایت های مورد علاقه خود مجبور بودید چنین رشته های طولانی اعداد را به خاطر بسپارید. به خاطر سپردن آنها سخت است نام دامنه ها برای حل این مشکل با استفاده از حروف الفبا اختراع شد و به کاربران اجازه داد تا نام ها را که به راحتی به خاطر بسپارند و برای وب سایت های خود انتخاب کنند.

DNS یا Domain Name System اساساً نام دامنه را به آدرسهای IP ترجمه میکند یک نام دامنه و آدرس IP منطبق با آن “رکورد DNS” نامیده می شود.

چرا امنیت DNS مهم است؟

فرصت هایی را برای سوء استفاده از DNS وجود دارد مانند ربودن DNS که حملاتی را در مسیر ایجاد می کنند. این حملات میتوانند ترافیک ورودی یک وبسایت را به یک نسخه جعلی از سایت هدایت کنند، اطلاعات حساس کاربر را جمعآوری کنند. یکی از شناخته شده ترین راه های محافظت در برابر تهدیدات DNS، اتخاذ پروتکل DNSSEC است.

DNSSEC چیست؟

مانند بسیاری از پروتکل های اینترنتی، سیستم DNS با در نظر گرفتن امنیت طراحی نشده است و دارای چندین محدودیت طراحی است. این محدودیتها، همراه با پیشرفتهای فناوری، ربودن DNS برای اهداف مخرب، مانند ارسال کاربر به یک وبسایت جعلی که میتواند بدافزار را توزیع کند یا اطلاعات شخصی را جمعآوری کند، برای مهاجمان آسان کرده است.

DNS Security Extensions (DNSSEC) یک پروتکل امنیتی است که برای کاهش این مشکل ایجاد شده است. DNSSEC با امضای دیجیتالی داده ها در برابر حملات محافظت می کند تا از اعتبار آن اطمینان حاصل شود. به منظور اطمینان از جستجوی ایمن، امضا باید در هر سطحی از فرآیند جستجوی DNS اتفاق بیفتد.

این فرآیند امضا شبیه به امضای یک سند قانونی با خودکار است. آن شخص با یک امضای منحصر به فرد امضا می کند که هیچ کس دیگری نمی تواند ایجاد کند و کارشناس دادگاه می تواند به آن امضا نگاه کند و تأیید کند که سند توسط آن شخص امضا شده است. این امضاهای دیجیتال تضمین می کنند که داده ها دستکاری نشده اند.

DNSSEC یک خط مشی امضای دیجیتال سلسله مراتبی را در تمام لایه های DNS پیاده سازی می کند. برای مثال، در مورد جستجوی «google.com»، یک سرور DNS ریشه کلیدی را برای سرور نام COM. و سرور نام .COM کلیدی را برای سرور نام معتبر google.com امضا میکند.

برخی از حملات متداول شامل DNS چیست؟

DNSSEC یک پروتکل امنیتی قدرتمند است، اما متأسفانه در حال حاضر به طور جهانی پذیرفته نشده است. این عدم پذیرش همراه با سایر آسیبپذیریهای بالقوه، علاوه بر این واقعیت که DNS بخشی جدایی ناپذیر از اکثر درخواستهای اینترنتی است، DNS را به هدف اصلی برای حملات مخرب تبدیل میکند. مهاجمان چندین راه برای هدف قرار دادن و سوء استفاده از سرورهای DNS پیدا کرده اند. در اینجا برخی از رایج ترین آنها آورده شده است:

جعل DNS: این حمله ای است که در آن داده های جعلی DNS به حافظه نهان DNS وارد می شود، و در نتیجه آدرس IP نادرستی را برای یک دامنه برمی گرداند. به جای رفتن به وبسایت صحیح، میتوان ترافیک را به یک ماشین مخرب یا هر جای دیگری که مهاجم بخواهد هدایت کرد. اغلب این یک کپی از سایت اصلی است که برای اهداف مخرب مانند توزیع بدافزار یا جمع آوری اطلاعات ورود استفاده می شود.

تونل سازی DNS: این حمله از پروتکل های دیگری برای تونل زدن از طریق ریکوئست و رسپانس DNS استفاده می کند. مهاجمان می توانند از SSH، TCP یا HTTP برای ارسال بدافزار یا اطلاعات دزدیده شده به کوئری های DNS استفاده کنند که توسط اکثر فایروال ها شناسایی نشده است.

ربودن DNS: در ربودن DNS، مهاجم پریکوئست و رسپانس را به سرور نام دامنه دیگری هدایت می کند. این را می توان با بدافزار یا با تغییر غیرمجاز سرور DNS انجام داد. اگرچه نتیجه شبیه به جعل DNS است، اما این یک حمله اساسا متفاوت است زیرا رکورد DNS وب سایت در سرور نام را هدف قرار می دهد، نه حافظه پنهان یک حل کننده.

حمله CPE مبتنی بر باتنت: این حملات با استفاده از دستگاههای CPE انجام میشوند (تجهیزات پیش فرض مشتری؛ این سختافزاری است که توسط ارائهدهندگان خدمات برای استفاده مشتریانشان مانند مودم، روتر، جعبه کابل و غیره ارائه میشود). مهاجمان CPE ها را به خطر می اندازند و دستگاه ها بخشی از یک بات نت می شوند که برای انجام حملات تصادفی زیر دامنه علیه یک سایت یا دامنه استفاده می شود.

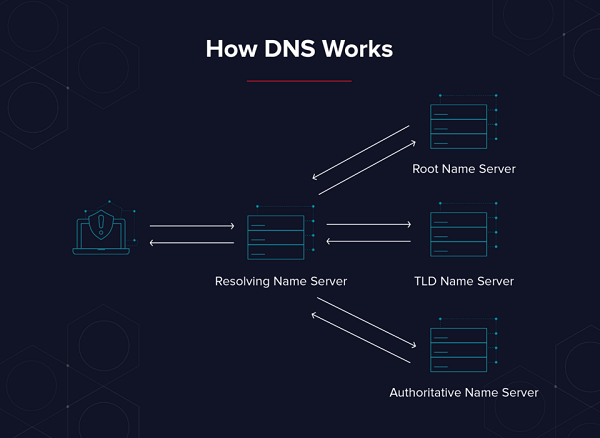

چهار نوع سرور DNS که یک صفحه وب را بارگیری می کنند

- DNS recursor: سروری است که به یک درخواست DNS پاسخ می دهد و از سرور DNS دیگری آدرس می خواهد یا آدرس IP سایت را از قبل ذخیره کرده است.

- Root name server: نام منطقه root است. این به درخواست های مستقیم پاسخ می دهد و می تواند لیستی از سرورهای نام معتبر را برای دامنه سطح بالا مربوطه بازگرداند.

- TLD name server: سرور دامنه سطح بالا (TLD) یکی از سرورهای سطح بالای DNS در اینترنت است. هنگام جستجوی zhaket.com ، ابتدا یک سرور TLD برای “.com” پاسخ می دهد، سپس DNS “varonis” را جستجو می کند.

- Authoritative name server: سرور نام معتبر آخرین توقف برای جستجوی DNS است و دارای رکورد DNS برای درخواست است.

انواع سرویس DNS چیست؟

دو نوع سرویس DNS مشخص در اینترنت وجود دارد. هر یک از این سرویس ها بسته به عملکردشان، درخواست های DNS را به طور متفاوتی اداره می کنند.

- بازگشت دهنده DNS: یک DNS بازگشتی سرور DNS است که به درخواست دی ان اس پاسخ می دهد و به دنبال سرور نام معتبر یا یک نتیجه DNS ذخیره شده برای نام درخواستی است.

- سرور معتبرDNS: یک سرور معتبر DNS درخواست DNS را ذخیره می کند. بنابراین اگر از یک سرور معتبر DNS یکی از آدرس های IP خود را بخواهید، لازم نیست از شخص دیگری سوال کنید. سرور نام معتبر مرجع نهایی نام ها و آدرس های IP است.

DNS رایگان در مقابل DNS پولی: تفاوت چیست؟

به طور معمول، زمانی که کاربر از یک منطقه خاص از جهان از وب سایت شما بازدید می کند، سوابق DNS وب سایت شما توسط نزدیک ترین سرورهای نام که توسط ISP های محلی مدیریت می شوند، ذخیره می شوند.

این به سایر کاربران آن منطقه کمک می کند تا به سرعت به وب سایت شما دسترسی پیدا کنند.

با این حال، حل و فصل درخواست های DNS هنوز زمان می برد. این معمولاً در میلی ثانیه است و برای مشاغل کوچکتر و وبلاگ ها چندان مهم نیست.

به همین دلیل است که اکثر وب سایت ها فقط از سرورهای DNS ارائه شده توسط شرکت میزبان یا ثبت کننده نام دامنه خود استفاده می کنند.

همچنین میتوانید از ارائهدهندگان خدمات DNS رایگان مانند Cloudflare استفاده کنید که DNS رایگان سریعتری را با حفاظت محدود فایروال ارائه میدهد.

کسبوکارهای بزرگتر معمولاً یک DNS پولی را انتخاب میکنند تا ویژگیهایی مانند 100% آپتایم، تغییر مسیر ترافیک جغرافیایی، DNS ثانویه، افزایش امنیت و موارد دیگر را دریافت کنند.

DNS عمومی و DNS خصوصی

تا اینجا گفتیم DNS چیست . درواقع DNS ایجاد شده است تا افراد بتوانند از طریق اینترنت به خدمات متصل شوند. برای اینکه یک سرور در اینترنت عمومی قابل دسترسی باشد، به یک رکورد DNS عمومی نیاز دارد و آدرس IP آن باید در اینترنت قابل دسترسی باشد. این بدان معناست که توسط فایروال مسدود نشده است. سرورهای DNS عمومی برای همه قابل دسترسی هستند که می توانند به آن ها متصل شوند و احتیاج به احراز هویت ندارند.

جالب است که همه رکوردهای DNS عمومی نیستند. امروزه سازمان ها علاوه بر اینکه به کارمندان اجازه می دهند از DNS برای یافتن چیزهایی در اینترنت استفاده کنند، از DNS استفاده می کنند تا کارمندان آن ها بتوانند سرورهای داخلی و خصوصی پیدا کنند. وقتی سازمانی می خواهد نام سرور و آدرس IP را خصوصی نگه دارد یا از طریق اینترنت مستقیماً قابل دسترسی نیست، آن ها را در سرورهای DNS عمومی لیست نمی کند. در عوض، سازمان ها آن ها را به صورت خصوصی یا سرورهای داخلی DNS لیست می کنند. سرورهای داخلی DNS نام و آدرس IP را برای سرورهای پرونده داخلی، سرورهای نامه، کنترل کننده های دامنه، سرورهای پایگاه داده، سرورهای برنامه و غیره ذخیره می کنند.

چیزی که باید بخاطر بسپارید این است که مانند سرورهای DNS خارجی، سرورهای DNS داخلی احتیاج به احراز هویت ندارند. این به این دلیل است که DNS مدت ها پیش ایجاد شده بود، وقتی امنیت چندان نگران کننده نبود. بیشتر اوقات، هر کسی در داخل فایروال قرار دارد، VPNمی تواند از سرورهای داخلی DNS سوال کند. تنها چیزی که از دسترسی و پرس و جو از شخصی خارج از سرورهای DNS جلوگیری می کند این است که آنها نمی توانند مستقیماً به آن ها متصل شوند.

DNS عمومی: برای اینکه یک سرور از طریق اینترنت عمومی در دسترس باشد، به یک رکورد DNS عمومی نیاز دارد و آدرس IP آن باید از طریق اینترنت قابل دسترسی باشد.

DNS خصوصی: رایانه هایی که در پشت فایروال یا شبکه داخلی زندگی می کنند از رکورد DNS خصوصی استفاده می کنند تا رایانه های محلی بتوانند آن ها را با نام شناسایی کنند. کاربران خارج از اینترنت به آن رایانه ها دسترسی مستقیم نخواهند داشت.

7 مرحله جستجوی DNS

توجه: اغلب اطلاعات جستجوی DNS به صورت محلی در داخل رایانه درخواست کننده یا از راه دور در زیرساخت DNS ذخیره می شود. معمولاً 8 مرحله در جستجوی DNS وجود دارد. هنگامی که اطلاعات DNS در حافظه پنهان ذخیره می شود، مراحل از فرآیند جستجوی DNS نادیده گرفته می شود که باعث سریعتر شدن آن می شود. مثال زیر تمام 7مرحله را در زمانی که هیچ چیزی در حافظه پنهان ذخیره نمی شود، تشریح می کند.

بیایید دقیقاً ببینیم نحوه کار یک درخواست DNS چیست

بیایید دقیقاً ببینیم نحوه کار یک درخواست DNS چیست

- درخواست DNS زمانی شروع می شود که بخواهید از طریق اینترنت به رایانه دسترسی پیدا کنید. به عنوان مثال، شما zhaket.com را در نوار آدرس مرورگر خود تایپ می کنید.

- اولین توقف برای درخواست DNS حافظه پنهان محلی DNS است. همانطور که به رایانه های مختلف دسترسی پیدا می کنید، این آدرس های IP در یک مخزن محلی ذخیره می شوند. اگر قبلاً از zhaket.com بازدید کرده اید، آدرس IP را در حافظه پنهان خود دارید.

- اگر آدرس IP در حافظه پنهان DNS محلی خود ندارید، DNS با یک سرور بازگشتی DNS بررسی می کند. تیم IT یا ارائه دهنده خدمات اینترنت (ISP) شما معمولاً یک سرور DNS بازگشتی برای این منظور تهیه می کند.

- سرور بازگشتی DNS حافظه پنهان مخصوص به خود را دارد و اگر آدرس IP داشته باشد، آن را به شما بازگرداند. در غیر این صورت، از سرور DNS دیگری سوال می شود.

- توقف بعدی سرورهای نام TLD است، در این حالت سرور نام TLD برای آدرس های .com است. این سرورها آدرس IP مورد نیاز ما را ندارند، اما می تواند درخواست DNS را در مسیر درست ارسال کند.

- آنچه سرورهای نام TLD دارند محل سرور نام معتبر برای سایت مورد درخواست است. سرور نام معتبر با آدرس IP برایzhaket.com پاسخ می دهد و سرور بازگشتی DNS آن را در حافظه نهان محلی DNS ذخیره می کند و آدرس را به کامپیوتر شما برمی گرداند.

- سرویس DNS محلی شما آدرس IP را دریافت کرده و به سایت zhaket.com متصل می شود تا تمام مطالب خوب را بارگیری کند. سپس DNS آدرس IP را در حافظه نهان محلی با مقدار زمان زنده بودن (TTL) ثبت می کند. TTL مدت زمانی است که رکورد محلی DNS معتبر است، و پس از آن زمان، هنگامی که دفعه دیگر zhaket.com را درخواست کنید، DNS فرآیند را دوباره طی می کند.

انواع پرس و جوهای DNS چیست؟

کوئری های DNS کد رایانه ای است که به سرورهای DNS می گوید چه نوع پرسشی است و چه اطلاعاتی را می خواهد برگرداند. سه جستجوی اساسی DNS در جستجوی استاندارد DNS وجود دارد. در ادامه میگوییم انواع پرس و جو های DNS چیست

- پرس و جو بازگشتی: در یک پرسش بازگشتی، رایانه درخواست آدرس IP یا تأیید می کند که سرور DNS آن آدرس IP را نمی داند.

- پرسش تکراری: یک پرسش تکراری درخواست کننده از سرور DNS بهترین پاسخ را می خواهد. اگر سرور DNS آدرس IP نداشته باشد، نام معتبر سرور نام TLD را برمی گرداند. درخواست کننده، این روند تکراری را ادامه می دهد تا زمانی که پاسخی پیدا کند یا زمان را حذف کند.

- سوال غیر بازگشتی: یک حلال DNS از این سوال برای یافتن آدرس IP ای که در حافظه پنهان ندارد، استفاده خواهد کرد. این موارد به یک درخواست محدود برای محدود کردن استفاده از پهنای باند شبکه محدود می شوند.

کش DNS چیست؟ کش DNS کجا اتفاق می افتد؟

هدف از ذخیره سازی ذخیره موقت داده ها در مکانی است که منجر به بهبود عملکرد و قابلیت اطمینان درخواست های داده می شود. کش DNS شامل ذخیره دادهها نزدیکتر به مشتری درخواستکننده است، بهگونهای که میتوان پرس و جوی DNS را زودتر حل کرد و از درخواستهای اضافی در زنجیره جستجوی DNS جلوگیری کرد، در نتیجه زمان بارگذاری بهبود مییابد و مصرف پهنای باند/CPU کاهش مییابد. دادههای DNS را میتوان در مکانهای مختلفی ذخیره کرد، که هر یک از آنها رکوردهای DNS را برای مدت زمان تعیینشدهای توسط زمان تا زندگی (TTL) ذخیره میکنند.

ذخیره DNS مرورگر

مرورگرهای وب مدرن به طور پیش فرض طراحی شده اند تا رکوردهای DNS را برای مدت زمان مشخصی ذخیره کنند. هدف در اینجا واضح است. هرچه کش کردن DNS به مرورگر وب نزدیکتر باشد، مراحل پردازش کمتری باید انجام شود تا کش را بررسی کرده و درخواستهای صحیح را برای یک آدرس IP انجام دهید. هنگامی که درخواستی برای یک رکورد DNS ارسال می شود، کش مرورگر اولین مکانی است که برای رکورد درخواستی بررسی می شود.

در کروم، با رفتن به chrome://net-internals/#dns، می توانید وضعیت کش DNS خود را مشاهده کنید.

ذخیره سازی DNS سطح سیستم عامل (OS).

حلکننده DNS سطح سیستم عامل، دومین و آخرین توقف محلی قبل از خروج یک درخواست DNS از دستگاه شما است. فرآیند داخل سیستم عامل شما که برای رسیدگی به این پرس و جو طراحی شده است، معمولاً «حل کننده خرد» یا مشتری DNS نامیده می شود. هنگامی که یک حلال خرد درخواستی از یک برنامه دریافت می کند، ابتدا حافظه پنهان خود را بررسی می کند تا ببیند آیا رکورد را دارد یا خیر. اگر این کار را انجام ندهد، یک پرس و جوی DNS (با مجموعه پرچم بازگشتی)، خارج از شبکه محلی به یک حل کننده بازگشتی DNS در ارائه دهنده خدمات اینترنت (ISP) ارسال می کند.

هنگامی که حلکننده بازگشتی در داخل ISP یک کوئری DNS دریافت میکند، مانند تمام مراحل قبلی، همچنین بررسی میکند که آیا ترجمه میزبان به آدرس IP درخواستی قبلاً در لایه ماندگاری محلی آن ذخیره شده است یا خیر.

حلکننده بازگشتی بسته به نوع رکوردهایی که در حافظه پنهان خود دارد، عملکردهای اضافی نیز دارد:

- اگر حلکننده رکوردهای A را نداشته باشد، اما رکوردهای NS را برای سرورهای نام معتبر داشته باشد، مستقیماً از آن سرورهای نام پرس و جو میکند و چندین مرحله در کوئری DNS را دور میزند. این میانبر از جستجوها از سرورهای نام root و .com (در جستجوی ما به عنوان مثال.com) جلوگیری می کند و کمک می کند تا حل پرس و جو DNS سریعتر رخ دهد.

- اگر حلکننده سوابق NS را نداشته باشد، درخواستی را به سرورهای TLD (در مورد ما .com) ارسال میکند و سرور ریشه را رد میکند.

- در صورت بعید که حل کننده سوابقی که به سرورهای TLD اشاره می کنند نداشته باشد، سرورهای ریشه را پرس و جو می کند. این رویداد معمولاً پس از پاکسازی کش DNS رخ می دهد.

در مورد آنچه که Cloudflare DNS را از سایر ارائه دهندگان DNS متمایز می کند، بیاموزید.

نقاط ضعف DNS

حال که می دانید DNS چیست باید بدانید سه آسیب پذیری عمده با DNS وجود دارد که باید مراقب آن ها باشید، که مهاجمان اغلب از آنها برای سو استفاده از DNS استفاده می کنند:

- سرورهای داخلی DNS تمام نام سرورها و آدرس های IP دامنه های خود را نگه داشته و آنها را با هر کسی که درخواست کند به اشتراک می گذارند. این امر باعث می شود DNS منبع مهمی از اطلاعات برای مهاجمان باشد که می خواهند اطلاعات داخلی را انجام دهند.

- حافظه پنهان DNS معتبر نیست و می توان آنها را دستکاری کرد. اگر سرور DNS شما با سوسابقه “مسموم” شده باشد، می توان کامپیوترها را فریب داد و به مکان های بدی رفتند.

- DNS اطلاعات پرس و جو را از ایستگاه های کاری داخلی به سرورهای خارجی ارسال می کند و مهاجمان یاد گرفته اند که چگونه از این رفتار برای ایجاد “کانال های پنهان” برای نفوذ به داده ها استفاده کنند.

پیشنهاد می کنیم برای اطلاعات بیشتر مقاله ما درباره هک سایت وردپرس را بخوانید.

برای شناسایی از DNS استفاده کنید.

هنگامی که یک مهاجم درون دیوار آتش قرار گرفت و کنترل رایانه را در اختیار گرفت، می توانند از DNS برای یافتن نام های مهم سرور استفاده کنند. مهاجمان می توانند نام های مرتبط با آدرس های IP داخلی – سرورهای نامه، سرورهای نام – انواع موارد ارزشمند را جستجو کنند. اگر مهارت کافی داشته باشند، حتی می توانند یک سرور DNS داخلی برای ارسال اطلاعات زیادی در مورد مناطق دامنه خود دریافت کنند. این حمله “حمله انتقال منطقه DNS” نامیده می شود.

اگر رایانه ویندوزی دارید، دستورات زیر را به صورت زیر اجرا کنید: اگر کاربر لینوکس هستید، دستورات مربوطه وجود دارد که می توانید آنها را جستجو کنید.

یک خط فرمان باز کنید (Ctrl + esc را تایپ کنید، حروف “cmd” را وارد کنید، سپس وارد کنید.)

ipconfig را تایپ کنید.

دامنه DNS که در آن هستید (پسوند DNS ویژه اتصال) ، آدرس IP شما و مجموعه موارد دیگر را مشاهده خواهید کرد. شما می خواهید به این مراجعه کنید.

nslookup [ip address] را تایپ کنید نام سرور DNS را مشاهده می کنید که پاسخ می دهد و اگر نام آن مشخص باشد، رکورد DNS نام و آدرس IP را نشان می دهد.

nslookup –type = soa [دامنه شما] این دستور سرور معتبر DNS شما را برمی گرداند، اگر بخواهید به یک شبکه نفوذ کنید مفید نخواهد بود.

nslookup –type = MX [دامنه شما] این دستور همه سرورهای نامه موجود در دامنه محلی شما را برمی گرداند، فقط درصورتی که بخواهید سرورهای نامه را هک کنید و نمی دانید کجا هستند.

برای هدایت ترافیک از DNS استفاده کنید.

اکنون که می دانید DNS چیست به یاد داشته باشید، هنگامی که یک کاربر سعی می کند به یک وب سایت مراجعه کند، کامپیوتر وی از سرور DNS خود برای آدرس IP سایت یا رکورد DNS سوال می کند. اگر سرور DNS یک کپی از حافظه پنهان شده داشته باشد، پاسخ می دهد. در غیر این صورت، این یک سرور DNS “بالادست” را استعلام می کند، نتایج را به کاربر نهایی ارسال می کند و برای دفعات بعدی آن ها را ذخیره می کند.

مهاجمان راهی برای جعل پاسخ های DNS پیدا کرده اند یا به نظر می رسد پاسخ ها از سرورهای قانونی DNS دریافت می شوند. مهاجمان بدون داشتن بیش از حد فنی، از سه نقطه ضعف در DNS برای این کار استفاده می کنند.

DNS اعتبار بسیار ضعیفی را در پاسخ های دریافت شده از سرورهای بالادستی انجام می دهد. پاسخ ها فقط باید حاوی شناسه معاملاتی مناسب باشند که فقط یک عدد 16 بیتی است (0-65536). درست همانطور که مشخص شد شما به تعداد زیادی از افراد در اتاق احتیاج ندارید که طرفدار داشتن یک تولد دو نفر باشند، معلوم می شود که حدس زدن شناسه مناسب آسان تر از تصور شماست.

سرورهای DNS پاسخ های همزمان به درخواست های خود را می پذیرند، به مهاجمان اجازه می دهد چندین حدس در مورد شناسه معامله (که تقریباً مانند حمله بی رحمانه علیه رمز عبور است) حدس بزنند.

اتصالات IP مورد استفاده توسط DNS به راحتی “تقلب” می شود. این بدان معنی است که یک مهاجم می تواند از یک رایانه به یک سرور DNS ترافیک ارسال کند و به نظر برسد که از یک رایانه دیگر مانند یک سرور DNS معتبر وارد می شود. فقط انواع خاصی از اتصالات IP به راحتی قابل ترفند هستند. اتفاقاً DNS یکی از آنهاست.

اگر یک مهاجم با موفقیت یک پاسخ DNS را جعل کند، می تواند حافظه پنهان سرور DNS را به یک رکورد مسموم تبدیل کند. بنابراین این چگونه به مهاجمان کمک می کند؟

مثالی در اینجا: بگذارید بگوییم یک مهاجم یاد می گیرد که سازمان شما برای موارد مهم مانند هزینه ها از یک برنامه خارجی استفاده می کند. اگر آنها سرور DNS سازمان شما را مسموم کنند تا هر کاربر را به سرور مهاجم بفرستد، تنها کاری که باید انجام دهند ایجاد یک صفحه ورود به سیستم قانونی است و کاربران اعتبار آنها را وارد می کنند. آنها حتی ممکن است ترافیک را به سرور واقعی انتقال دهند (مانند یک “مرد در وسط” عمل می کنند)، بنابراین هیچ کس متوجه نمی شود. سپس مهاجم می تواند این اعتبارنامه ها را روی سیستم های دیگر امتحان کند، آن ها را بفروشد یا فقط با خنده شیطانی جشن بگیرد.

از DNS به عنوان یک کانال مخفی استفاده کنید.

بیایید بگوییم که یک مهاجم موفق شده است به یک شبکه (corp.com) وارد شود، از یک یا دو میزبان استفاده کند و داده های مهمی را پیدا کند که می خواهد آن ها را نفوذ کند. چگونه آن ها می توانند بدون تنظیم هشدارها این کار را انجام دهند؟ مهاجمان برای انجام این کار از روشی به نام “DNS tunneling” استفاده می کنند که لازم است در مقالع DNS چیست به آن بپردازیم. آن ها دامنه evil-domain.com را در اینترنت راه اندازی کرده و یک سرور نام معتبر ایجاد می کنند. سپس، در میزبان به خطر افتاده، مهاجم می تواند از برنامه ای استفاده کند که داده ها را به قطعات کوچک تقسیم کرده و آنها را در یک سری جستجوها قرار می دهد.

سرور DNS corp.com این درخواست ها را دریافت می کند، متوجه می شود که نتایج در حافظه پنهان آن نیست و این درخواست ها را به سرور نام معتبر evil-domain.com منتقل می کند. مهاجم انتظار این ترافیک را دارد، بنابراین برنامه ای را در سرور نام معتبر اجرا می کند تا قسمت اول پرس و جو (همه چیز قبل از evil-domain.com) را استخراج کرده و دوباره مونتاژ کند. تا زمانی که سازمان سوالات خود را از سرورهای DNS بررسی نکند، ممکن است هرگز متوجه نشوند که از سرورهای DNS خود برای استفاده از اطلاعات بیشتر استفاده شده است.

مدت زمان طولانی است که DNS وجود دارد و هر رایانه متصل به اینترنت به آن اعتماد می کند. مهاجمان اکنون از DNS برای شناسایی داخلی و داخلی، برای ربودن ترافیک و ایجاد کانال های ارتباطی پنهان استفاده می کنند. خوشبختانه با نظارت بر سرورهای DNS و استفاده از تجزیه و تحلیل امنیتی، بسیاری از این حملات قابل شناسایی و خنثی هستند.

امیدواریم با خواندن این مقاله دریافته باشید DNS چیست و چگونه کار می کند.

محصول پیشنهادی

افزونه بهینهسازی پیشرفته دیتابیس | Database Cleaner

345,000 تومان

آلفا

محصول پیشنهادی

افزونه خروجی اطلاعات مرسا | پلاگین Mersa Data Export

138,000 تومان

مرسا وب

محصول پیشنهادی

افزونه المنتور پرو | پلاگین Elementor Pro

395,000 تومان

مگاتم

محصول پیشنهادی

افزونه سئو یواست پرمیوم | پلاگین Yoast SEO Premium

395,000 تومان

دیجیراتی

محصول پیشنهادی

افزونه سئو رنک مث پرو | پلاگین Rank Math Pro

395,000 تومان

ناگاتم

نویسنده سینا عباسی

سایر مقالات نویسنده